巅峰极客2022-Misc-easy_Forensic

潜心 2022-8-17 Misc巅峰极客2022

# easy_Forensic

小明不小心把自己出题的flag在微信中发了出去,你能找到这个flag吗?

# writeup

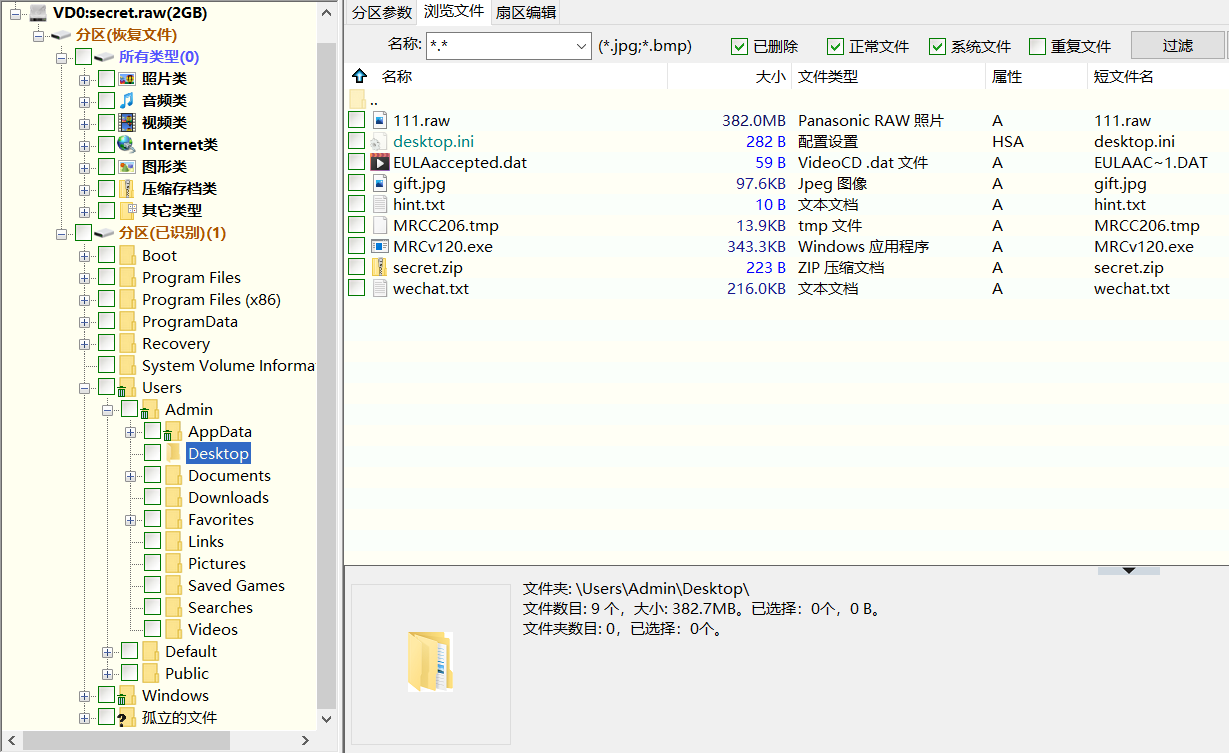

用DiskGenius打开内存镜像,在Admin的桌面发现几个文件

其中,hint.txt为

is _

not

1

2

2

使用volatility查看镜像信息

.\volatility.exe -f .\secret.raw imageinfo

1

Volatility Foundation Volatility Framework 2.6

INFO : volatility.debug : Determining profile based on KDBG search...

Suggested Profile(s) : Win7SP1x64, Win7SP0x64, Win2008R2SP0x64, Win2008R2SP1x64_23418, Win2008R2SP1x64, Win7SP1x64_23418

AS Layer1 : WindowsAMD64PagedMemory (Kernel AS)

AS Layer2 : FileAddressSpace (E:\桌面\secret.raw)

PAE type : No PAE

DTB : 0x187000L

KDBG : 0xf80003fef070L

Number of Processors : 1

Image Type (Service Pack) : 0

KPCR for CPU 0 : 0xfffff80003ff0d00L

KUSER_SHARED_DATA : 0xfffff78000000000L

Image date and time : 2022-08-13 11:48:11 UTC+0000

Image local date and time : 2022-08-13 19:48:11 +0800

1

2

3

4

5

6

7

8

9

10

11

12

13

14

2

3

4

5

6

7

8

9

10

11

12

13

14

扫描内存文件

.\volatility.exe -f .\secret.raw --profile=Win7SP1x64 filescan > filescan.txt

1

导出内存文件

- gift.jpg

.\volatility.exe -f .\secret.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000007d80a7d0 --dump-dir=./

1

- secret.zip

.\volatility.exe -f .\secret.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000007d84e350 --dump-dir=./

1

- wechat.txt

.\volatility.exe -f .\secret.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000007dae0420 --dump-dir=./

1

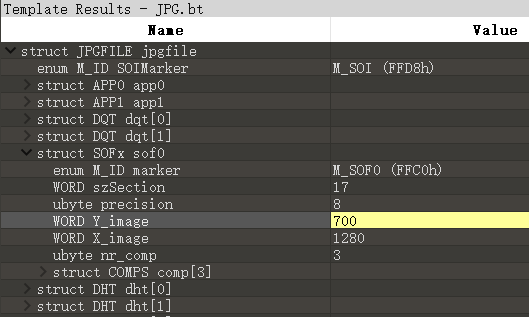

打开图片可以看到图片底部有黑点,应该还有字,用010editor打开,修改图片高度

Nothing is more important than your life!

1

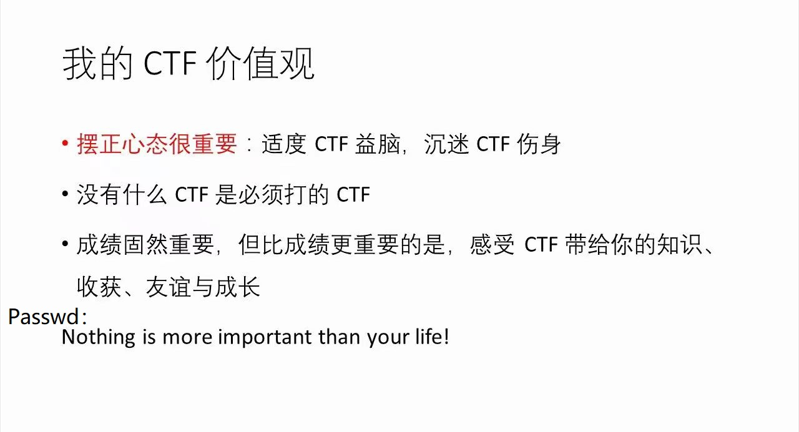

作为密码解压secret.zip,而hint.txt的大概意思就是用_代替空格,替换后得到

Nothing_is_more_important_than_your_life!

1

解压得到gift.txt

A gift for You: wHeMscYvTluyRvjf5d7AEX5K4VlZeU2IiGpKLFzek1Q=

1

至此大致可以知道,wechat.txt为微信聊天记录的加密数据库,gift.txt为密码

使用GitHub上的脚本进行解密:x1hy9/WeChatUserDB: GetWeChat DBPassword&&UserInfo(获取PC数据库密码以及相关微信用户信息支持多系统数据库解密) (github.com) (opens new window)

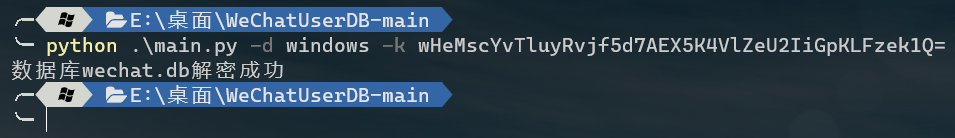

将wechat.txt重命名为wechat.db,然后放到WIN_WECHAT_DB文件夹中,运行python脚本

python .\main.py -d windows -k wHeMscYvTluyRvjf5d7AEX5K4VlZeU2IiGpKLFzek1Q=

1

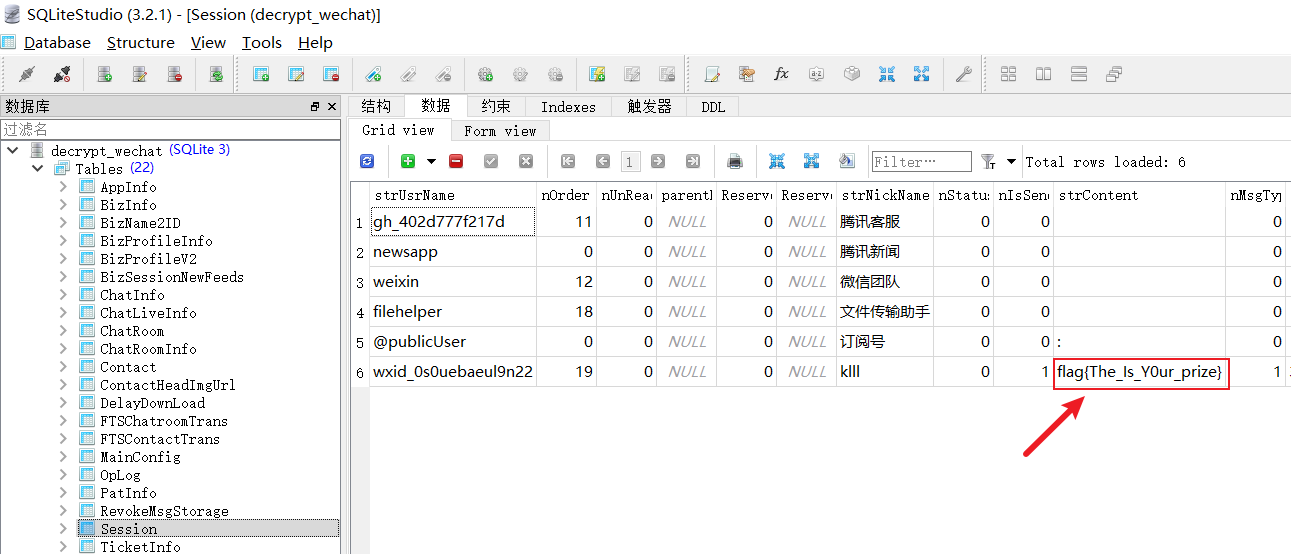

可以看到解密成功,在DECRYPT_WIN_WECHAT_DB中可以得到decrypt_wechat.db

使用SQLiteStudio打开db文件,在Session表中看到flag

flag{The_Is_Y0ur_prize}

1